Операційна система може працювати на будь-якому комп'ютері, який відповідає мінімальним вимогам до системних ресурсів. У цьому сенсі для операційної системи немає різниці, використовуєте персональний комп'ютер, ноутбук або навіть нетбук. Проте різниця між персональним комп'ютером і ноутбуком полягає в основному в їхньому призначенні та мобільності. Операційна система може підлаштовуватися під існуючі умови, щоб максимально ефективно виконати поставлене перед нею завдання мінімальними витратамиз боку комп'ютера.

Оскільки головний козир ноутбуків та подібних комп'ютерів – їхня автономність та мобільність, не можна позбавляти їх цього козиря. Так, якби операційна система використовувала ресурси ноутбука так само, як і ресурси стаціонарного комп'ютера, акумуляторної батареї першого вистачило б ненадовго, що позбавило б його мобільності. Саме тому є системний механізм, за допомогою якого можна ефективно керувати енергоспоживанням компонентів комп'ютера, що дозволяє збільшити час його автономної роботи.

Windows 7, як і її попередниця Windows Vista, має у своєму складі механізм електроживлення, за допомогою якого можна налаштувати роботу багатьох апаратних і програмних компонентів комп'ютера, щоб отримати оптимальний план енергоспоживання. Цей механізм ви знайдете на панелі керування Windows (мал. 10.1).

Рис. 10.1. Запускаємо механізм Електроживлення

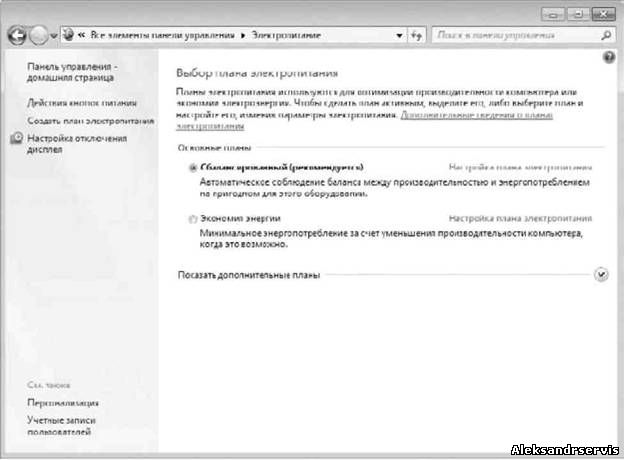

Після запуску ви побачите вікно, показане на рис. 10.2. У цьому вікні міститься список стандартних планів електроживлення, які були створені в процесі встановлення операційної системи. Тут же є механізми, за допомогою яких можна налаштувати власні плани електроживлення та перемикатися між ними залежно від умов використання комп'ютера.

Рис. 10.2. Список існуючих планів електроживлення

Наприклад створимо новий план, розрахований на максимальну швидкодію комп'ютера. Цей план можна з однаковим успіхом використати як на персональному комп'ютері, так і на ноутбуці у разі їх підключення до електричної мережі. Якщо живлення походить від акумуляторної батареї або блоку безперебійного живлення, можна використовувати існуючий план Економія електроенергії, за потреби попередньо переглянувши та змінивши його параметри.

Щоб створити новий план живлення, використовуємо однойменне посилання в лівій частині вікна - Створити план електроживлення.

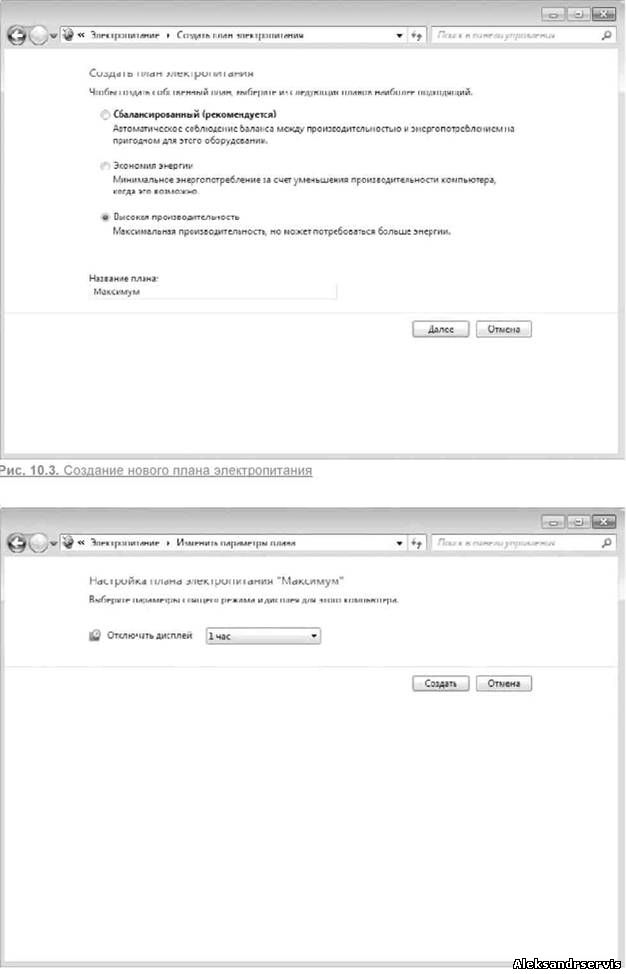

В результаті відкриється вікно (рис. 10.3), у якому потрібно вибрати варіант плану та дати йому назву. Виберемо варіант Максимальна продуктивність і назвемо його, наприклад, Максимум. Щоб продовжити процес, натисніть кнопку Далі. Далі потрібно вказати час простою монітора, перш ніж буде переведено в сплячий режим (рис. 10.4). За замовчуванням цей час пропонується встановити 15 хвилин. Ви можете вибрати будь-який інший варіант, починаючи з 1 хвилини або взагалі заборонити відключення монітора.

Рис. 10.4. Вказуємо час роботи монітора до переходу в сплячий режим

Після натискання кнопки Створити у списку існуючих планів додасться новий під назвою,

яке ви йому дали у процесі створення. Тепер можна переходити до детального налаштування

назвою плану.

Відкриється вікно, аналогічне показаному на рис. 10.4, тільки тепер у ньому додатково буде

клацнути.

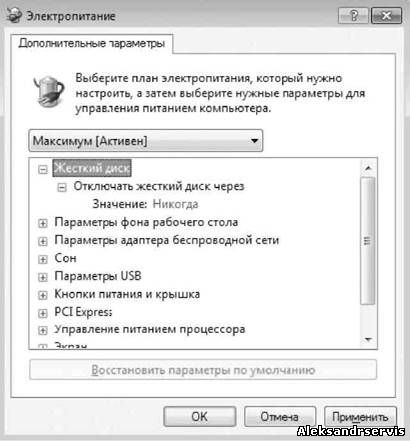

В результаті з'явиться вікно зі списком всіх параметрів, які можна змінювати та які можуть вплинути на роботу апаратної та програмної частини комп'ютера (рис. 10.5).

Рис. 10.5. Додаткові параметриплану електроживлення

Цей список містить наступні параметри.

р Жорсткий диск. Цей параметр регулює час простою, через який жорсткий дискпотрібно відключити, щоб зменшити споживання енергії. Оскільки жорсткий диск - пристрій, який споживає досить багато енергії, але найголовніше - виділяє багато тепла, то підібравши час відключення, можна ефективно керувати як тепловим режимом, так і рівнем споживання енергії. Оскільки наше завдання - досягти максимальної швидкодії комп'ютера, відключення жорсткого дискапотрібно або взагалі заборонити, обравши

Ніколи, або вибрати такий час, коли ви гарантовано не працюватимете з комп'ютером.

р Параметри робочого столу фону. Механізм управління електроживленням чітко відстежує всі ресурси, які споживає комп'ютер. Тому не дивуйтеся, що він визначить режим показу слайдів, який ви вибрали при налаштуванні Робочого столу. За допомогою цього параметра ви зможете керувати можливістю роботи зі слайд-шоу. Можна вибрати один із значень параметра - Доступно та Призупинено. Режим максимальної швидкодії передбачає максимальну віддачу ресурсів будь-якого процесу, який може виконуватись на комп'ютері. Якщо на комп'ютері виконується серйозне фоновий додаток, якому можуть знадобитися всі ресурси комп'ютера, то в цьому випадку цілком логічним виглядає використання значення параметра Зупинено.

р Параметри адаптера бездротової мережі. Підключення комп'ютера, особливо ноутбука, локальної мережіза допомогою бездротового адаптера – дуже поширене явище. У зв'язку з цим, якщо вам важлива швидкість обміну даними між вашим комп'ютером і комп'ютером у мережі, переконайтеся, що ніщо не заважає бездротовому адаптеру виконувати поставлене перед ним завдання. За допомогою цього параметра ви можете вибрати один із варіантів роботи адаптера.

■ Максимальна продуктивність. Саме те, що потрібно отримати максимальну швидкість роботи в локальній мережі.

■ Мінімальне енергозбереження. Цей режим дозволяє досягти продуктивності, близької до максимальної. Крім того, можна заощадити за певних умов роботи. Цей варіант також можна використовувати, якщо комп'ютеру не вистачає потужності блоку живлення.

■ Середнє енергозбереження. Вибір цього режиму спричиняє зменшення потужності передавача адаптера, що призводить до зменшення енергоспоживання. Цей режимтакож часто використовують, щоб штучно зменшити радіус мережі з метою уникнути можливих сторонніх підключень.

■ Максимальне енергозбереження. Цей режим можна використовувати, якщо бездротовий адаптер у комп'ютері або ноутбуці встановлено, але бездротової мережі немає і його використання поки що не планується. З іншого боку, найбільш ефективним виходом буде відключення бездротового адаптера або програмним шляхом або за допомогою спеціального перемикача (актуально для ноутбуків).

р Сон. Цей параметр відповідає за можливість "пробудження" комп'ютера, якщо надійшов сигнал це зробити. "Розбудити" комп'ютер може практично будь-який пристрій, що має зв'язок із зовнішнім світом, наприклад модем або мережева карта. У цьому випадку, щоб отримати максимальну ефективність та продуктивність, таку можливість не варто ігнорувати. Для цього потрібно встановити параметр Увімкнути.

р Параметри USB. Щоб повноцінно перевести пристрої в режим сну, операційна система дозволяє відключати будь-які пристрої, приєднані через USB-порт. А це означає, що, якщо у вас є USB-пристрій, доступ до якого повинен бути постійним (оскільки від цього залежить доступ до даних, що на ньому знаходяться), потрібно зробити так, щоб

ніщо не заважало роботі цього пристрою. У цьому випадку за допомогою даного параметра можна деактивізувати можливість переведення USB-портів, отже, і підключених до них пристроїв в режим сну. Для цього достатньо вибрати параметр Заборонено.

р Кнопки живлення та кришка. За допомогою цього параметра можна налаштовувати реакцію використання кнопки живлення на корпусі комп'ютера. У принципі, до продуктивності це не стосується. Хіба що прискорюється відключення комп'ютера, якщо активізувати таку можливість. Якщо ви бажаєте це зробити, виберіть параметр Завершення роботи.

р PCI Express. Існує один цікавий системний механізм, що відноситься до пристроїв PCI Express, який дозволяє відключати пристрій, який простоює певний проміжок часу (більше 7 мілісекунд). Це дає можливість використовувати енергію у потрібному напрямку або легко заощаджувати її. На практиці застосовується тільки один такий пристрій-відеокарту, тому значення даного параметра неактуально, оскільки відеокарта не використовується тільки якщо не встановлена в комп'ютері. Тим не менш, параметр може приймати наступні значення.

■ Помірне енергозбереження. Вибір цього варіанта дозволяє переводити пристрої, підключені до шини, в один із режимів ASPM (Active State Power Management – апаратна функція керування режимом електроживлення залежно від активності пристрою).

■ Максимальне енергозбереження. Дає можливість задіяти механізм вимкнення пристрою, якщо він простоює і не використовується.

р Управління живленням процесора. Цей параметр заслуговує на особливу увагу, оскільки процесор - пристрій, продуктивність якого критична для будь-яких додатків. Цей параметр має три параметри.

■ Мінімальний стан процесора. За допомогою цього параметра вказується мінімальна продуктивністьпроцесора, яка використовуватиметься для роботи з програмами. Якби в нас стояло завдання налаштувати план максимальної економії, то тут можна було б ввести будь-яке значення нижче 100 %, наприклад 20 %. Цього рівня продуктивності для сучасного процесорацілком достатньо, щоб комфортно працювати з більшою частиною програм. У нашому випадку необхідно встановити максимальний показник, а саме -100 %, що гарантує повну віддачу процесора, навіть якщо програма не настільки вимоглива.

■ Політика системи охолодження. За допомогою цього параметра можна впливати на охолодження процесора, якщо він починає нагріватися, досягаючи при цьому максимально допустимих фізичних показників. Оскільки ми орієнтуємося на те, що комп'ютер працюватиме з максимальною швидкодією, то потрібно розраховувати на те, що температура процесора завжди буде досить високою. Параметр має два значення: Активний і Пасивний. У нашому випадку варто вибрати Активний, що дозволить збільшити швидкість обертання вентилятора. В результаті він буде більше охолоджувати процесор і система захисту процесора (яка намагатиметься знизити його робочу частоту, щоб зменшити температуру) набуде чинності пізніше.

■ Максимальний стан процесора. Як і в попередньому випадку необхідно використовувати

максимальне значення, тобто 100%.

та Екран. Цей параметр просто повторює те, що ми вже налаштували, а саме час простою монітора перед перемиканням в сплячий режим.

p Параметри мультимедіа. Ще один параметр, за допомогою якого можна впливати на поведінку комп'ютера за певних умов. В цьому випадку – при роботі з мультимедіа. Розглядаються два випадки, кожен із яких має на увазі різні значення параметра.

■ При спільному доступідо мультимедіа. Цей параметр описує спосіб керування

комп'ютер, коли файли комп'ютера використовуються для відтворення мультимедіа.

Застосовувати файли можуть як мережеві комп'ютериабо пристрої, так і сам комп'ютер, тому,

щоб досягти максимальної продуктивності, необхідно забезпечити його постійну

роботу. Можливі три значення параметра.

♦ Дозволити комп'ютеру переходити в режим сну. Активізація цього параметра призведе до того, що комп'ютер перейде в сплячий режим, як це було передбачено налаштуваннями системи. При цьому фонові процеси, які можуть бути Наразіпрацювати, припинять своє виконання.

♦ Заборонити перехід зі стану простою в режим сну. Використовуючи це значення параметра, можна гарантовано залишатися на зв'язку завжди, навіть якщо час простою комп'ютера вже перекрив будь-які «рамки пристойності».

♦ Дозволити комп'ютеру перейти у стан відсутності. По дії це значення параметра аналогічно попередньому, тому може використовуватися для досягнення максимальної швидкостіроботи комп'ютера

■ Під час відтворення відео. За допомогою цього параметра можна налаштувати якість

відео, що відтворюється. Можливі такі значення.

♦ Оптимізація якості відео. Вибір цього значення дозволить досягти максимального

якості відтворюваного відео.

♦ Оптимізація. Це значеннятакож можна застосовувати для отримання максимальної продуктивності системи, тільки в цьому випадку якість відео буде не найкращим, зате частину процесорного часу можна використовувати для інших критичних процесів.

♦ Оптимізація енергозбереження. У цьому випадку якість відео буде найгіршою, зате кількість заощадженої системою енергії буде максимальною.

Як бачите, є досить багато параметрів, які впливають на режим енергоспоживання. Тому ви можете легко налаштувати як максимальну продуктивність комп'ютера, так і максимальне енергозбереження.

Настроювання контролю облікових записів користувачів

З механізмом контролю облікових записів користувачів вже встигли познайомитись ті, хто працював у Windows Vista. Як і в Vista, в Windows 7 цей механізм покликаний захистити операційну систему від запуску різноманітних процесів, що може відбуватися як з подачі користувача, так і без його відома. І якщо у першому випадку відповідальність за можливі

Наслідки від установки або запуску програм бере на себе користувач, то в другому застосування цього механізму дуже часто допомагає блокувати різного роду атаки і запуск вірусного коду.

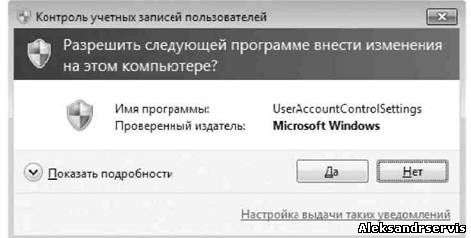

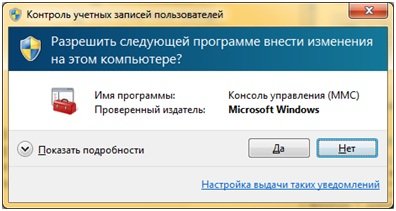

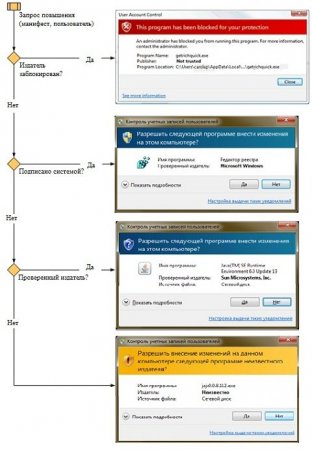

Механізм контролю облікових записів працює дуже просто: коли фіксується запуск будь-якої програми або намагається змінити параметри операційної системи, на екрані з'являється відповідне повідомлення (рис. 11.1). І доки користувач не скаже системі, що слід робити, виконання програми блокується.

Рис. 11.1. Механізм контролю облікових записів у дії

Користувачі, які вперше зіткнулися з подібним явищем у Windows Vista, визнали цей механізм надто вже нав'язливим і в більшості випадків невиправданим, тому багато хто його просто відключав, а решта - мовчки «терпіли» його наполегливість, але тим самим забезпечували системі великий захист.

Проаналізувавши ситуацію, розробники Windows 7 зробили необхідні зміниу роботі механізму контролю облікових записів користувачів і пішли далі - додали можливість налаштування цього механізму, що дозволило зробити його роботу більш «дружньою» стосовно користувача.

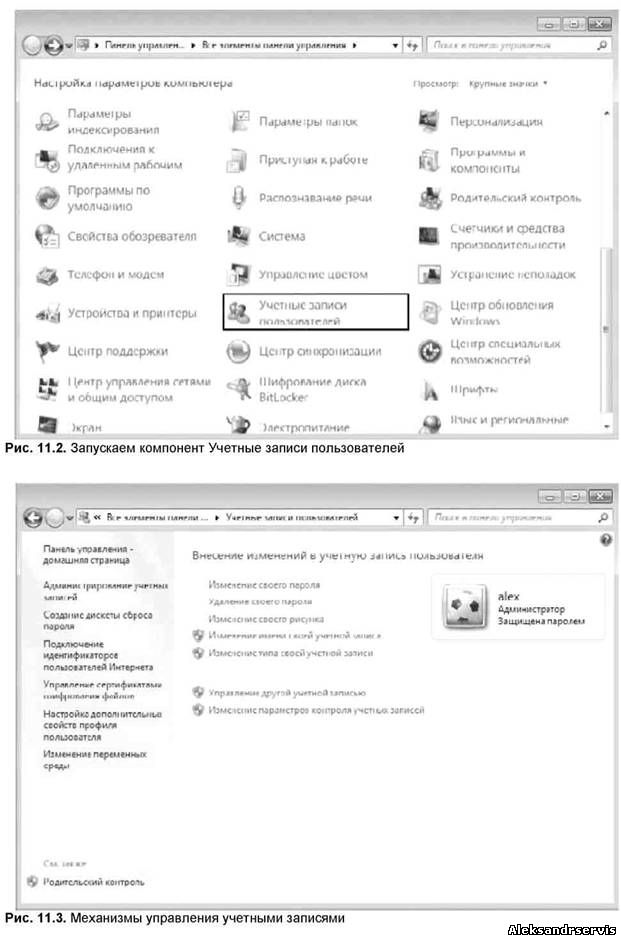

Щоб отримати доступ до установок даного механізму, відкрийте Панель керування та запустіть компонент Облікові записи користувачів (мал. 11.2).

В результаті відкриється вікно, в якому знаходяться механізми керування всіма обліковими записами користувачів, зареєстрованих у системі (рис. 11.3).

ПРИМІТКА

Можливість вибору облікового запису іншого користувача є лише у користувача з правами адміністратора, тому, щоб керувати механізмом контролю облікових записів, потрібно мати ці права.

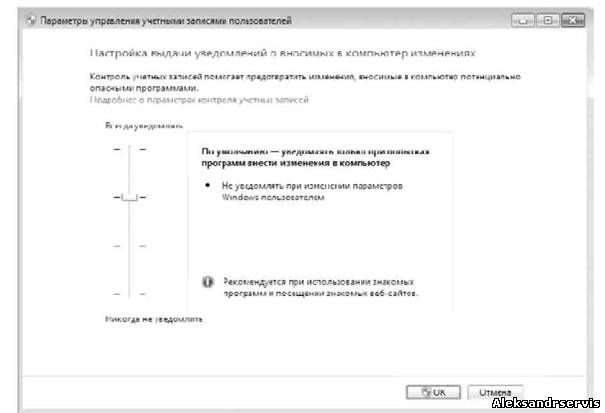

Рис. 11.4. Установки контролю облікових записів

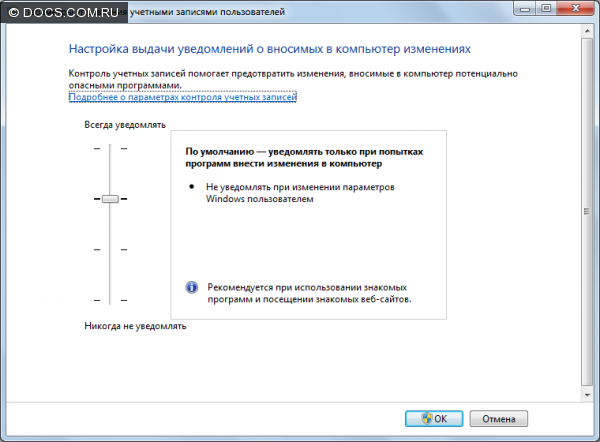

Як ви можете бачити, механізм управління обліковими записами має чотири різні рівні контролю, які можна вибирати за допомогою повзунка, пересуваючи його вгору або вниз. Чим вище буде перебувати цей повзунок, тим жорсткіший контроль вийде в результаті. Так, якщо потрібно, щоб попередження системи (див. мал. 11.1) з'являлося при спробі запуску будь-якого модуля, необхідно пересунути повзунок у верх, що відповідає максимальному рівню контролю. При цьому поява повідомлення також супроводжується затіненням всього екрана, що дозволяє зосередити увагу на відповіді.

Про поточний рівень контролю також повідомляє підказка, яка змінюється кожного разу під час переходу повзунка на інший рівень. Крім того, ви зможете отримати більш детальну інформацію про налаштування, якщо перейдіть за посиланням Докладніше про параметри контролю облікових записів.

Вибравши потрібний рівень контролю, ви можете перевірити його дію, запустивши якусь програму або змінивши будь-які дані реєстру.

Якщо комп'ютером користуєтеся тільки ви і ви повністю впевнені у своїх діях, то контроль за обліковими записами користувачів можна вимкнути. Для цього достатньо перетягнути повзунок у нижнє положення.

Налаштування батьківського контролю

12.1. Обмеження за часом

12.3. Дозвіл та блокування конкретних програм

Вперше з поняттям батьківського контролю користувачі зіткнулися в операційній системі Windows Vista. Задум досить цікавий: ви можете створити обліковий запис користувача для своєї дитини і повністю її контролювати, налаштувавши обмеження за часом роботи за комп'ютером, обмеживши запуск певних програм, і найголовніше - встановивши контроль над веб-ресурсами, які можна відвідувати дитині.

Такі можливості були оцінені численними користувачами, і розробники Windows 7 не стали прибирати цю функціональність, а навпаки, розширили її.

Розглянемо докладніше, що дозволяє виконувати батьківський контроль.

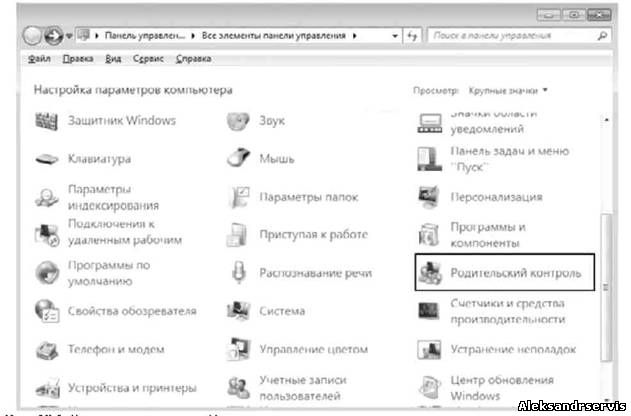

Для початку необхідно відкрити Панель управління, знайти та запустити компонент Батьківський контроль (рис. 12.1).

Рис. 12.1. Запускаємо компонент Батьківський контроль

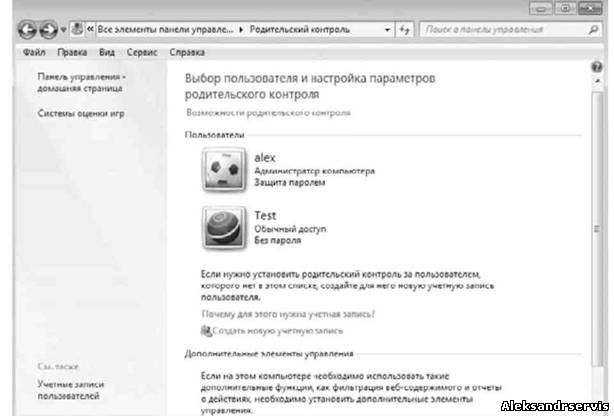

В результаті ви побачите перед собою вікно, де будуть відображені всі зареєстровані в системі облікові записи користувачів, до яких можна застосувати контроль батьків (мал. 12.2).

Перш ніж перейти до налаштувань батьківського контролю, спочатку необхідно вибрати той обліковий запис, який потрібно буде контролювати. Якщо такий обліковий запис ще не створено,

слід створити її, скориставшись для цього посиланням Створити новий обліковий запис і вказавши ім'я користувача.

ПРИМІТКА

Ми розглянемо всі налаштування для облікового запису під назвою Test.

Рис. 12.2. Вказуємо обліковий запис для додавання батьківського контролю

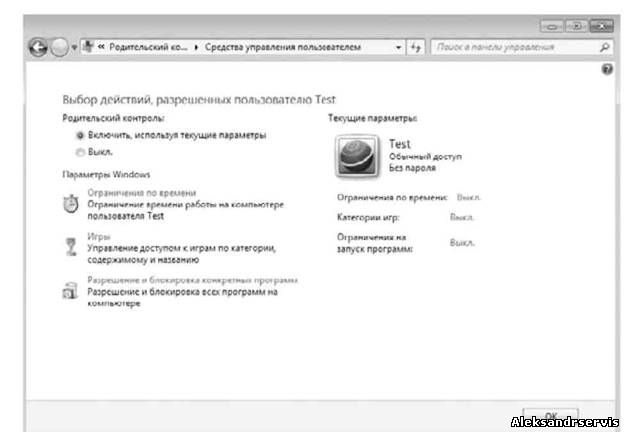

Після того, як вибрано обліковий запис користувача, вміст екрана зміниться (мал. 12.3).

Рис. 12.3. Включаємо батьківський контроль для вибраного облікового запису

За замовчуванням батьківський контроль вимкнено, тому, перш ніж перейти до його налаштування, потрібно його увімкнути, встановивши перемикач у положення Увімкнути, використовуючи поточні параметри.

Усі параметри, пов'язані з батьківським контролем, розбиті на три групи:

□ Обмеження за часом;

□ Дозвіл та блокування конкретних програм.

Розглянемо налаштування параметрів кожної з цих груп.

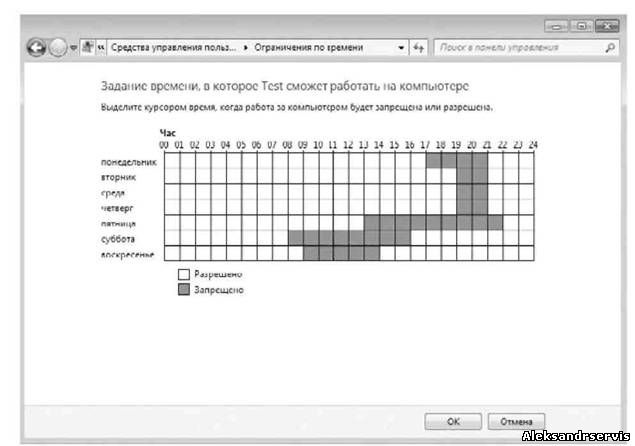

12.1. ОБМЕЖЕННЯ ЗА ЧАСОМ

Після вибору цього посилання з'явиться сітка обмежень часу на кожен день тижня. Налаштування обмежень проводиться дуже просто: необхідно клацнути кнопкою миші на перетині дня тижня і потрібної доби, що призведе до фарбування даного квадрата в синій колір. Щоб зняти обмеження, клацніть повторно, що призведе до фарбування квадрата в білий колір (рис. 12.4).

Рис. 12.4. Настроювання обмеження за часом

Принцип вибору обмежень у часі повністю залежить від вас і від того, наскільки хороша у вашої дитини успішність. Якщо дитина вчиться добре і швидко справляється з усіма домашніми завданнями, можна дозволити йому затриматися біля комп'ютера довше, інакше слід скоротити цей час до мінімуму.

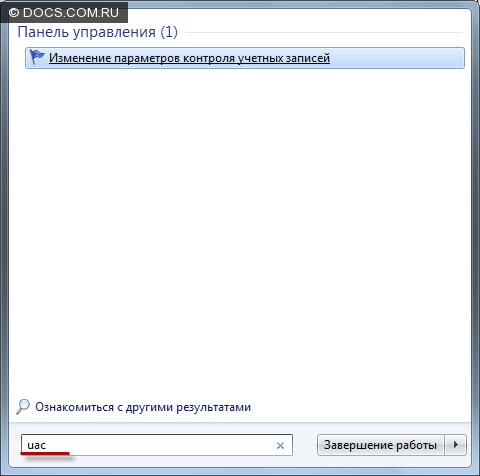

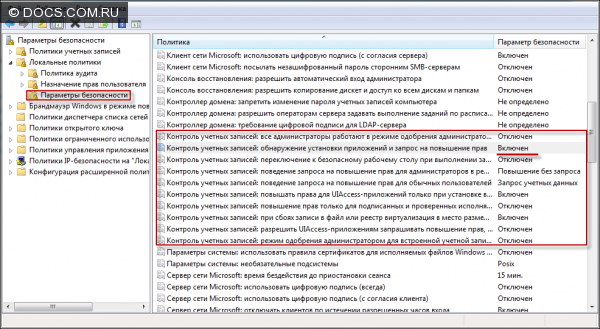

Для середньостатистичного користувача механізм UAC – це набридливі вікна, які вимагають підтвердження чи не кожної дії. За звичкою всі «майкрософтівські» нововведення оцінюються дуже скептично, і користувач шукає, як їх повністю відключити. Але, можливо, чи варто іноді терпіти невеликі незручності заради безпеки? У цьому матеріалі ми розповімо, навіщо потрібний UAC і як його налаштувати. UAC – механізм контролю облікових записівКеруючи обліковими записами, механізм UAC справді ефективно захищає операційну систему. Всі спроби відключити такі механізми, як UAC, отримати для свого облікового запису на комп'ютері статус адміністратора, робляться тільки для одного - повного контролю та володіння повними правами на власному комп'ютері, не дивлячись на те, наскільки досвідчений користувач. Але цим дуже активно користуються ті, хто створює шкідливе програмне забезпечення, яке, проникнувши на ваш комп'ютер, може користуватися адміністраторськими правами – так само, як і ви. Небезпечний вміст атакує системний реєстр, файлову системуі служби Windows. Саме тому, навіть якщо ви користуєтеся адміністраторською обліковим записом, забезпечивши собі повні права, UAC все одно активно «заважатиме» користувачеві в його попутках відварити всі двері вірусам. Якщо, звичайно, він включений… У цьому випадку UAC блокуватиме всі звернення до файлів, які мають статус системних, а також до реєстру та служб. У кожному з цих випадків з'явиться характерне вікно, що описує, що і куди звертається і вимагає вашого підтвердження. Наприклад, таке (при встановленні програми): ПараметриUACНалаштування UAC досить просте і наочне. Для цього створили рівні захисту, всього їх – 4. Щоб відкрити вікно налаштування цього механізму та переконатися в його простоті, відкрийте «Пуск» і введіть, наприклад, такий запит:  Натисніть «Зміна параметрів контролю облікових записів» і відкриється вікно нехитрого налаштування механізму UAC.

Натисніть «Зміна параметрів контролю облікових записів» і відкриється вікно нехитрого налаштування механізму UAC.  Пропонується 4 рівні захисту – від найвищого до повного відключення цього механізму. Кожен рівень докладно описаний області праворуч від шкали. Більш глибоке налаштуваннямеханізму UAC доступна у Політиках Безпеки. Щоб відкрити цю службу, можна скористатися різними способами:

Пропонується 4 рівні захисту – від найвищого до повного відключення цього механізму. Кожен рівень докладно описаний області праворуч від шкали. Більш глибоке налаштуваннямеханізму UAC доступна у Політиках Безпеки. Щоб відкрити цю службу, можна скористатися різними способами:

- Кнопка «Пуск» – ввести в вікні пошуку запит «Локальна політика безпеки». Знайти потрібний результат серед запропонованих;

- Гарячі клавіші " Win+R» - Відкриється вікно «Виконати». До нього введіть або скопіюйте команду secpol.msc, підтвердіть натисканням OK.

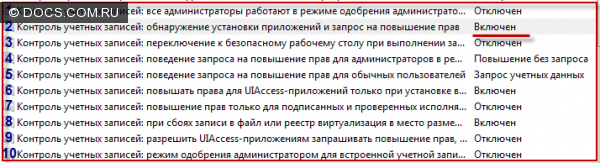

- Перший параметр впливає на всі політики, визначаючи їх характеристики на даному комп'ютері. Якщо увімкнутицей параметр, то для всіх користувачів, що перебувають у групі «Адміністратори», з'являтиметься діалог, який запитує підвищені повноваження (коли спрацьовує UAC). Якщо відключити, то обмеження знімаються.

- Цей параметр увімкнено за промовчанням для робочих груп. Якщо він увімкнено, то у всіх програм, що запускаються, перевіряється цифровий підпис, що видається Microsoft. Якщо підпис відсутній, програма не встановиться, а вимагатиме підвищення прав користувача робочої групи. Тоді необхідно ввести ім'я та пароль адміністратора.

- При увімкненніданого параметра, всі запити UAC виводяться на безпечний робочий стіл, якщо відключенні- На інтерактивний.

- Цей параметр для користувачів групи «Адміністратори» визначає тип запиту, що з'являється, коли потрібне підвищення прав.

- Збільшення без запиту.Введення облікових даних та підтвердження згоди не запитуються. Якщо вибрати цей параметр, права стають рівними вбудованого адміністраторського облікового запису.

- Запит облікових даних на безпечному робочому столі.Якщо відображається запит на підвищення прав на безпечному робочому столі, буде потрібно ввести логін та пароль користувача з привілеями для продовження операції з найвищими правами користувача.

- Запит згоди на безпечний робочий стіл.Пароль вводити не потрібно, натомість пропонується дозволити або заборонити підвищення прав.

- Запит облікових даних.Введення пароля для будь-яких операцій, які вимагають підвищення прав.

- Запит згоди.Запит на дозвіл на підвищення прав для будь-яких операцій, що вимагають цього.

- Запит згоди сторонніх двійкових файлів.Для сторонніх додатків(не Windows), які потребують підвищення прав, на безпечний робочий стіл буде виведено запит на дозвіл або заборону. У разі дозволу операція продовжиться з максимальними правами.

- Визначає те, які дії здійснить система при зверненні користувача, що має звичайні права, до додатків, що вимагають підвищення прав.

- Запит облікових даних на безпечному робочому столі(Встановлено за замовчуванням). Користувачеві необхідно буде ввести облікові дані адміністратора (ім'я та пароль), при цьому операція (якщо дані введені правильно) проходитиме на безпечному робочому столі.

- Запит облікових даних.Користувачеві необхідно буде ввести облікові дані адміністратора (ім'я та пароль). Якщо дані введені правильно, операцію буде продовжено.

- Автоматично заборонити запит на підвищення прав.Виводить повідомлення про заборону підвищення повноважень.

- При увімкненомупараметрі, дані програми будуть запускатися, тільки якщо знаходяться в безпечних папках, вимкненому- в будь-якому випадку.

- Параметр, який за замовчуванням вимкнено, допомагає визначити, чи потрібна перевірка підписів для інтерактивних програм PKI ( відкритий ключ). Вмикатимає сенс лише у організаціях, де цей контроль доречний.

- Для застарілих програм, які намагаються звертатися до захищених областей системи. Якщо відключити, то ці додатки зовсім не виконуватимуться, закінчуючись помилкою. Якщо увімкнути(за умовчанням), то під час виконання будуть створені перенаправлення для збоїв певних місць у системі та реєстрі.

- Параметр для звичайних користувачів, який за замовчуванням вимкнено.

- Параметр, який також відключеноза замовчуванням. У цьому випадку, якщо ви використовуєте вбудований адміністраторський обліковий запис, всі програми виконуються з максимальними правами. Якщо його увімкнути, то для вбудованого облікового запису всі операції, що вимагають підвищення прав, будуть вимагати підтвердження.

Більшість проблем, пов'язаних з безпекою в останніх версіях Windows були викликані однією головною причиною: більшість користувачів запускали Windows, маючи права адміністратора. Адміністратори можуть робити все, що завгодно з комп'ютером, що працює під керуванням Windows: інсталювати програми, додавати пристрої, оновлювати драйвера, інсталювати оновлення, змінювати параметри реєстру, запускати службові програми, а також створювати та модифікувати облікові записи користувачів. Незважаючи на те, що це дуже зручно, наявність цих прав призводить до виникнення величезної проблеми: будь-яка шпигунська програма, яка впровадилася в систему, теж зможе працювати, маючи права адміністратора, і, таким чином, може завдати величезної шкоди, як самому комп'ютеру, так і всьому, що до нього підключено.

У Windows XP цю проблему намагалися вирішити шляхом створення другого рівня облікових записів обмеженими користувачами, які мали тільки найнеобхідніші дозволи, але мали ряд недоліків. У Windows Vista знову спробували вирішити цю проблему. Це рішення називається "Контроль облікових записів користувачів", в основі якого було закладено принцип найменш привілейованого користувача. Ідея полягає в тому, щоб створити рівень облікового запису, який мав би прав не більше, ніж йому потрібно. Під такими обліковими записами неможливо вносити зміни до Реєстру та виконувати інші адміністративні завдання. Контроль облікових записів використовується для сповіщення користувача перед внесенням змін, які потребують прав адміністратора. З появою UAC модель управління доступом змінилася таким чином, щоб можна було допомогти пом'якшити наслідки шкідливих програм. Коли користувач намагається запустити певні компоненти системи або служби, з'являється діалог контролю обліковими записами, який дає користувачеві право вибору: чи продовжувати дію для отримання адміністративних привілеїв чи ні. Якщо користувач не має права адміністратора, то він повинен у відповідному діалозі надати дані облікового запису адміністратора для запуску необхідної програми. Для застосування установок UAC вимагає лише схвалення адміністратора, тому несанкціоновані додатки не зможуть встановлюватися без явної згоди адміністратора. У цій статті докладно розписано принцип роботи "Контроль облікових записів користувачів"в операційній системі Windows 7

Офіційні визначення термінів у цьому розділі статті запозичені з матеріалу «Безпека», опублікованого на Microsoft Technet.

У порівнянні з Windows Vista та Windows Server 2008 в операційних системах Windows 7 та Windows Server 2008 R2 з'явилися наступні покращення у функціоналі контролю облікових записів користувачів:

- Збільшилася кількість завдань, які може виконувати звичайний користувач без запиту на підтвердження адміністратором;

- Користувачеві з правами адміністратора дозволяється налаштовувати рівень UAC з "Панелі Управління";

- Існують додаткові налаштування локальної політикибезпеки, які дозволяють локальним адміністраторам змінювати поведінку повідомлень UAC для локальних адміністраторів як схвалення адміністратором;

- Існують додаткові установки локальної політики безпеки, які дозволяють локальним адміністраторам змінювати поведінку повідомлень UAC для звичайних користувачів.

Більшості користувачів не потрібний такий високий рівень доступу до комп'ютера та операційної системи. Найчастіше користувачі не підозрюють, що вони увійшли до системи як адміністратори, коли вони перевіряють електронну пошту, займаються веб-серфінгом або запускають програмне забезпечення. Шкідлива програма, встановлена адміністратором, може пошкодити систему та впливати на всіх користувачів. У зв'язку з тим, що UAC вимагає схвалення адміністратором застосування установки, несанкціоновані додатки не можуть бути встановлені автоматично без явної згоди адміністратором системи.

У зв'язку з тим, що UAC дозволяє користувачам запускати програми як звичайні користувачі:

- ІТ-відділи можуть бути впевнені в цілісності їх довкілля, включаючи системні файли, журнали аудиту, а також налаштування системи;

- Адміністраторам більше не доводиться витрачати багато часу на визначення дозволів на завдання на окремих комп'ютерах;

- Адміністраторам надається більш ефективний контроль за ліцензуванням програмного забезпечення, оскільки вони можуть забезпечити встановлення лише авторизованих додатків. Їм більше не доведеться турбуватися про можливі загрози їхнім мережам через неліцензійне або шкідливе програмне забезпечення.

Специфікації UAC

Маркер доступу.Маркери доступу містять інформацію безпеки сеансу входу, що визначає користувача, групи користувачів та привілеї. Операційна система використовує маркер доступу для контролю доступу до об'єктів, що захищаються, і контролює можливість виконання користувачем різних пов'язаних з системою операцій на локальному комп'ютері. Маркери доступу UAC – це особливий вид маркерів доступу, що визначають мінімальні привілеї, необхідні для роботи – привілеї інтерактивного доступу за промовчанням для користувача Windows у системі з увімкненою функцією UAC. Другий маркер, маркер повного доступу адміністратора, має максимальні привілеї, дозволені для облікового запису адміністратора. Коли користувач входить до системи, для цього користувача створюється маркер доступу. Маркер доступу містить інформацію про рівень доступу, який видається користувачеві, зокрема ідентифікатори безпеки (SID).

Режим схвалення адміністратором.Режим схвалення адміністратором - це конфігурація управління обліковими записами користувачів, в якій для адміністратора створюється маркер користувача комбінованого доступу. Коли адміністратор входить до комп'ютера з Windows, йому призначаються два окремі маркери доступу. Якщо режим схвалення адміністратором не використовується, адміністратор отримує лише один маркер доступу, який надає йому доступ до всіх ресурсів Windows.

Запит згоди.Запит згоди відображається у випадку, коли користувач намагається виконати завдання, яке вимагає права адміністратора. Користувач дає згоду або відмовляється, натискаючи кнопку «Так» або «Ні».

Запит облікових даних.Запит облікових даних відображається для звичайних користувачів у тому випадку, коли вони намагаються виконати завдання, яке потребує доступу адміністратора. Користувач повинен вказати ім'я та пароль облікового запису, який входить до групи локальних адміністраторів.

У статті використовувалася інформація з матеріалу UAC Processes and Interactions, що містить опис технології UAC

Контроль облікових записів користувачів (UAC) допомагає запобігти зараженню комп'ютера від шкідливих програм, допомагаючи організаціям ефективно розгортати настільні програми.

З використанням UAC, програми та завдання завжди запускаються в безпечній області від неадміністраторського облікового запису, якщо адміністратор надає права для адміністративного доступу до системи.

Панель управління UAC дозволяє вибрати один із чотирьох варіантів:

- Повідомляти при кожній зміні, що вноситься до системи:така поведінка присутня у Vista - діалог UAC з'являється щоразу, коли користувач намагається внести будь-яку зміну в систему ( налаштування Windows, встановлення додатків тощо)

- Повідомляти лише тоді, коли програми намагаються внести зміни до системи:у такому випадку повідомлення не з'явиться, коли внесено зміни до Windows, наприклад, через панель керування та оснащення.

- Повідомляти лише тоді, коли програми намагаються внести зміни до системи без використання безпечного робочого столу: те ж саме, що і пункт 2, за винятком того, що діалог UAC з'являється у вигляді традиційного діалогу, а не в режимі безпечного робочого столу. Незважаючи на те, що це може виявитися зручним у разі використання певних графічних драйверів, що ускладнюють перемикання між робочими столами, цей режим є бар'єром на шляху додатків, що імітують поведінку UAC.

- Ніколи не повідомляти: дане налаштуванняповністю відключає UAC.

Процеси та взаємодії UAC

Процес входу в систему у Windows 7

На наступному малюнку показано, як відрізняється процес входу в систему адміністратора від стандартного користувача.

Для забезпечення безпеки, за промовчанням, доступ до системних ресурсів та програм, звичайних користувачів та адміністраторів надається в режимі звичайного користувача. Коли користувач входить до системи, то створюється маркер доступу. Маркер доступу містить інформацію про рівень доступу, який задається користувачеві, зокрема ідентифікатори безпеки (SID).

Коли адміністратор входить до системи, створюється два окремі маркери: маркер доступу стандартного користувача і маркер повного доступу адміністратора. У стандартному доступі користувача міститься та сама користувальницька інформація, що і в маркері повного доступу адміністратора, але без адміністративних привілеїв і SID. Маркер доступу стандартного користувача використовується для запуску програм, які не виконують адміністративних завдань. Доступ стандартного користувача використовується лише для відображення робочого столу (explorer.exe). Explorer.exe є батьківським процесом, з якого користувач може запускати інші процеси, успадковані своїм маркером доступу. В результаті всі програми запускаються від імені звичайного користувача, крім випадків, коли програми вимагає використання адміністративного доступу.

Користувач, який є членом групи «Адміністратори»може увійти до системи для перегляду веб-сторінок та читання повідомлень електронної поштипри використанні стандартного маркера доступу користувача. Коли адміністратору необхідно виконати завдання, яке вимагає від нього маркер адміністративного користувача, Windows 7 автоматично покаже повідомлення для використання адміністративних прав. Це повідомлення називається запитом облікових даних, а його поведінка може бути налаштована за допомогою оснастки локальної політики безпеки (Secpol.msc) або групових політик.

Кожна програма, яка вимагає маркер доступу адміністратора, повинна запускатися за згодою адміністратора. Винятком є взаємозв'язок між батьківським та дочірнім процесами. Дочірні процеси успадковують маркер доступу користувачів із батьківського процесу. Обидва процеси батька та дитини повинні мати однаковий рівень інтеграції.

Windows 7 захищає процеси за допомогою маркування рівнів інтеграції. рівні інтеграції вимірюються довірою. Програми з «високою» інтеграцією - це програми, які виконують завдання, які можуть змінювати системні дані. А додатки з «низькою» інтеграцією - це завдання, які потенційно можуть завдати шкоди операційній системі. Програми з нижчим рівнем інтеграції не можуть змінювати дані у додатках із високим рівнем інтеграції.

Коли звичайний користувач намагається запустити програму, яка вимагає маркер доступу адміністратора, UAC вимагає користувача надати дані адміністратора.

Можливості користувача UAC

При включеному UAC, можливості користувача відрізняються від можливостей адміністратора в режимі схвалення адміністратором. Існує ще безпечніший метод входу в систему Windows 7 - створення основного облікового запису із правами звичайного користувача. Робота як звичайного користувача дозволяє максимально підвищити ступінь безпеки. Завдяки вбудованому в UAC компоненту повноважень звичайні користувачі можуть легко виконувати адміністративні завдання шляхом введення даних локального облікового запису адміністратора.

Альтернативний варіант запуску програм звичайним користувачем є запуск програм з підвищеними правами адміністратора. За допомогою вбудованого в UAC компонента облікових даних, члени локальної групи Адміністраториможуть легко виконувати адміністративні завдання шляхом надання даних, що затверджують. За промовчанням вбудований компонент облікових даних для облікового запису адміністратора в режимі схвалення називається запитом згоди. Запит облікових даних UAC може бути налаштований за допомогою оснастки локальної політики безпеки (Secpol.msc) або групових політик.

Запити згоди та облікових даних

З увімкненим UAC, Windows 7 запитує згоду або облікові дані запису локального адміністратора, перед запуском програми або завдання, яке вимагає маркер повного доступу адміністратора. Цей запит не гарантує, що шпигунські програмиможуть бути встановлені у тихому режимі.

Запит згоди

Запит згоди відображається у випадку, коли користувач намагається виконати завдання, яке вимагає маркер доступу адміністратора. Нижче наведено скріншот із запитом згоди UAC

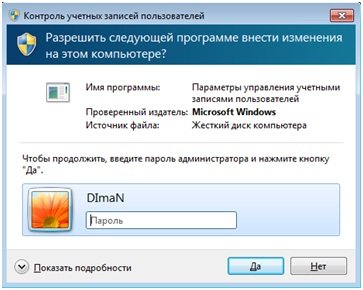

Запит облікових даних

Запит облікових даних відображається, коли звичайний користувач намагається запустити завдання, яке вимагає маркер доступу адміністратора. Цей запит для звичайного користувача можна настроїти за допомогою оснастки локальної політики безпеки (Secpol.msc) або групових політик. Запит облікових даних також може бути настроєний для адміністраторів за допомогою зміни політики Контроль облікових записів: поведінка запиту підвищення прав для адміністраторіву режимі схвалення адміністратором зі значенням Запит облікових даних.

На наступному скріншоті відображається приклад запиту повноважень UAC.

Запити на підвищення прав UAC

Запити на підвищення прав UAC мають колірне маркування для конкретних програм, що дозволяє негайно ідентифікувати потенційний ризик безпеки. Коли програма намагається запуститися з маркером повного доступу адміністратора, Windows 7 спочатку аналізує файл, що виконується, для визначення видавця. Насамперед, програми діляться на 3 категорії видавців виконуваного файлу: Windows 7, перевірений видавець (підписаний), не перевірений видавець (не підписаний). На наступному зображенні відображається те, як Windows 7 визначає колір запиту підвищення відображати користувачеві.

Колірне маркування запитів на підвищення прав таке:

- Значок щита відображається на червоному тлі: програма блокується за допомогою групової політики або блокується через невідомого видавця.

- На блакитному тлі відображається золотистий щит значок: програма є адміністративним. програмою Windows 7, таким як "Панель управління".

- На блакитному фоні відображається синій піктограма щита: програма підписана і є довіреною на локальному комп'ютері.

- На жовтому фоні відображається жовтий значок щита: програма не підписана або підписана, але не є довіреною на локальному комп'ютері.

Запити на підвищення прав використовують те ж кольорове маркування, що й діалогові вікна у Windows Internet Explorer 8.

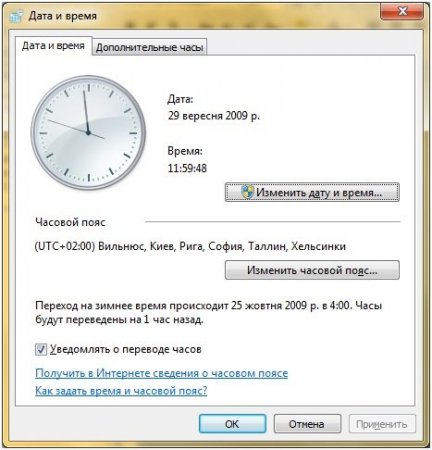

Значок щита

Деякі елементи "Панелі управління", такі як "Дата і час"містять комбінацію операцій адміністратора та звичайних користувачів. Звичайні користувачі можуть бачити час і змінювати часовий пояс, маркер повного доступу адміністратора вимагає зміни дати та часу системи. Нижче наведено скріншот діалогу "Дата і час"панелі керування.

Значок щита на кнопку «Змінити дату та час»вказує на те, що цей процес вимагає маркеру повного доступу адміністратора і відобразить запит на підвищення прав UAC.

Забезпечення запиту підвищення прав

Процес підвищення прав забезпечує прямі запити захисту робочого стола. Запити згоди та облікових даних відображаються за промовчанням у Windows 7 для забезпечення безпеки системи. Тільки системні процеси можуть отримати повний доступ до безпечного робочого середовища. Для досягнення вищого рівня безпеки рекомендується увімкнути групову політикуКонтроль облікових записів: перехід до безпечного робочого стола під час виконання запиту на підвищення прав .

Коли файли, що виконуються, просять підвищення прав, інтерактивний робочий стіл, званий також робочим столом, перемикається на безпечний робочий стіл. Безпечний робочий стіл затемняє і відображає запит на підвищення прав, в якому користувач повинен прийняти рішення для продовження виконання завдання. Коли користувач натискає кнопку «Так»або «Ні», робочий стіл знову перемикається на власний.

Шкідливе програмне забезпечення може імітувати безпечний робочий стіл, але при включеній політиці Контроль облікових записів: поведінка запиту на підвищення прав для адміністраторів у режимі схвалення адміністратором зі значенням «Запит згоди» шкідлива програмане зможе отримати підвищені права, навіть якщо користувач натисне на кнопку «Так». Якщо параметр політики має значення "Запит облікових даних", то шкідливе програмне забезпечення зможе збирати облікові дані користувачів.

Налаштування локального профілю користувача за промовчанням під час підготовки образу Windows

Настроювання профілю користувача за промовчанням у Windows 7, Windows Vista, Windows Server 2008 та Windows Server 2008 R2

Єдиний підтримуваний спосіб налаштування профілю користувача за промовчанням – за допомогою параметра Microsoft-Windows-Shell-Setup\CopyProfileу файлі відповідей Unattend.xml. Файл відповідей Unattend.xml передається засобу System Preparation Tool (Sysprep.exe).

Перетворення профілю користувача за промовчанням у профіль мережі за промовчанням у Windows 7, Windows Vista, Windows Server 2008 та Windows Server 2008 R2

- Увійдіть у систему на комп'ютері, на якому використовується налаштований профіль користувача за замовчуванням, з обліковим записом, який має права адміністратора.

- Підключіться до спільної папки NETLOGON на контролері домену за допомогою команди Виконати. Наприклад, шлях може мати такий вигляд:

\\<имя_сервера>\NETLOGON

- Створіть у спільній папці NETLOGON нову папкуі дайте їй ім'я Default User.v2.

- Натисніть кнопку Пуск, клацніть правою кнопкою миші пункт Комп'ютер, виберіть пункт Властивості, потім - Додаткові параметри системи.

- В групі Профілі користувачівнатисніть кнопку Параметри. Відкриється діалогове вікно Профілі користувачівзі списком профілів, що зберігаються на комп'ютері.

- Виберіть пункт Профіль за замовчуваннямта натисніть кнопку Копіювати.

- У полі Копіювати профіль навведіть шлях до папки профілю користувача за промовчанням у Windows, створеній у дії 3. Наприклад, введіть наступний шлях:

\\<имя_сервера>\NETLOGON\Default User.v2

- В розділі Дозволити використаннянатисніть кнопку Змінити, введіть ім'я групи Все та натисніть кнопку ОК.

- Натисніть кнопку ОК, щоб розпочати копіювання профілю.

- Вийдіть із системи після завершення копіювання.

Перетворення профілю користувача за замовчуванням на примусовий профіль користувача у Windows 7, Windows Vista, Windows Server 2008 та Windows Server 2008 R2

Ви можете настроїти локальний профіль користувача за промовчанням як примусовий профіль. В результаті для всіх користувачів використовуватиметься один центральний профіль. Для цього необхідно підготувати розташування примусового профілю, скопіювати в це розташування локальний профіль користувача за замовчуванням і настроїти розташування користувача таким чином, щоб воно вказувало на примусовий профіль.

Не шукай Бога, не в камені, не в храмі - шукай Бога в собі. Той, хто шукає, та знайде.